- Giảm 10% phí tải tài liệu khi like và share website

- Tặng 1 bộ slide thuyết trình khi tải tài liệu

- Giảm 5% dịch vụ viết thuê luận văn thạc sĩ của Luận Văn A-Z

- Giảm 2% dịch vụ viết thuê luận án tiến sĩ của Luận Văn A-Z

SoK: Decentralized Finance (DeFi) Attacks

Giá gốc là: 50.000 VNĐ.0 VNĐGiá hiện tại là: 0 VNĐ.

Nghiên cứu này trình bày một cái nhìn tổng quan có hệ thống về các vụ tấn công và sự cố trong hệ sinh thái Tài chính phi tập trung (DeFi). Bằng cách phân tích 77 bài báo khoa học, 30 báo cáo kiểm toán và 181 sự cố thực tế từ năm 2018 đến 2022, nghiên cứu xác định các lỗ hổng bảo mật phổ biến và đánh giá các cơ chế phòng thủ tiềm năng. Kết quả cho thấy có sự khác biệt giữa nghiên cứu học thuật và thực tiễn trong ngành, đặc biệt là trong việc giải quyết các cuộc tấn công oracle giá và tương tác không cần cấp phép. Nghiên cứu cũng khám phá khả năng phát hiện các hợp đồng dễ bị tấn công và theo dõi nguồn tiền bị đánh cắp, cung cấp thông tin chi tiết để tăng cường bảo mật DeFi.

1. Thông tin Nghiên cứu khoa học

- Tên nghiên cứu tiếng Anh: SoK: Decentralized Finance (DeFi) Attacks

- Tên nghiên cứu tiếng Việt: Tổng quan về các cuộc tấn công vào Tài chính phi tập trung (DeFi)

- Tác giả: Liyi Zhou, Xihan Xiong, Jens Ernstberger, Stefanos Chaliasos, Zhipeng Wang, Ye Wang, Kaihua Qin, Roger Wattenhofer, Dawn Song, and Arthur Gervais

- Số trang file pdf: 18

- Năm: 2023

- Nơi xuất bản: arXiv

- Chuyên ngành học: Khoa học máy tính (Computer Science)

- Từ khoá: Tài chính phi tập trung (DeFi), tấn công (Attacks), bảo mật (Security), blockchain, hợp đồng thông minh (Smart contracts).

2. Nội dung chính

Bài viết “SoK: Decentralized Finance (DeFi) Attacks” cung cấp một cái nhìn tổng quan và phân tích có hệ thống về các cuộc tấn công và sự cố trong hệ sinh thái Tài chính phi tập trung (DeFi). Nghiên cứu này nhằm mục đích xây dựng một khuôn khổ tham chiếu chung để đo lường, đánh giá và so sánh các sự cố DeFi, đồng thời rút ra bài học từ các cuộc tấn công trong quá khứ để tăng cường bảo mật DeFi. Tìm hiểu thêm về các khái niệm liên quan đến DeFi trong bài viết tiền điện tử ngân hàng.

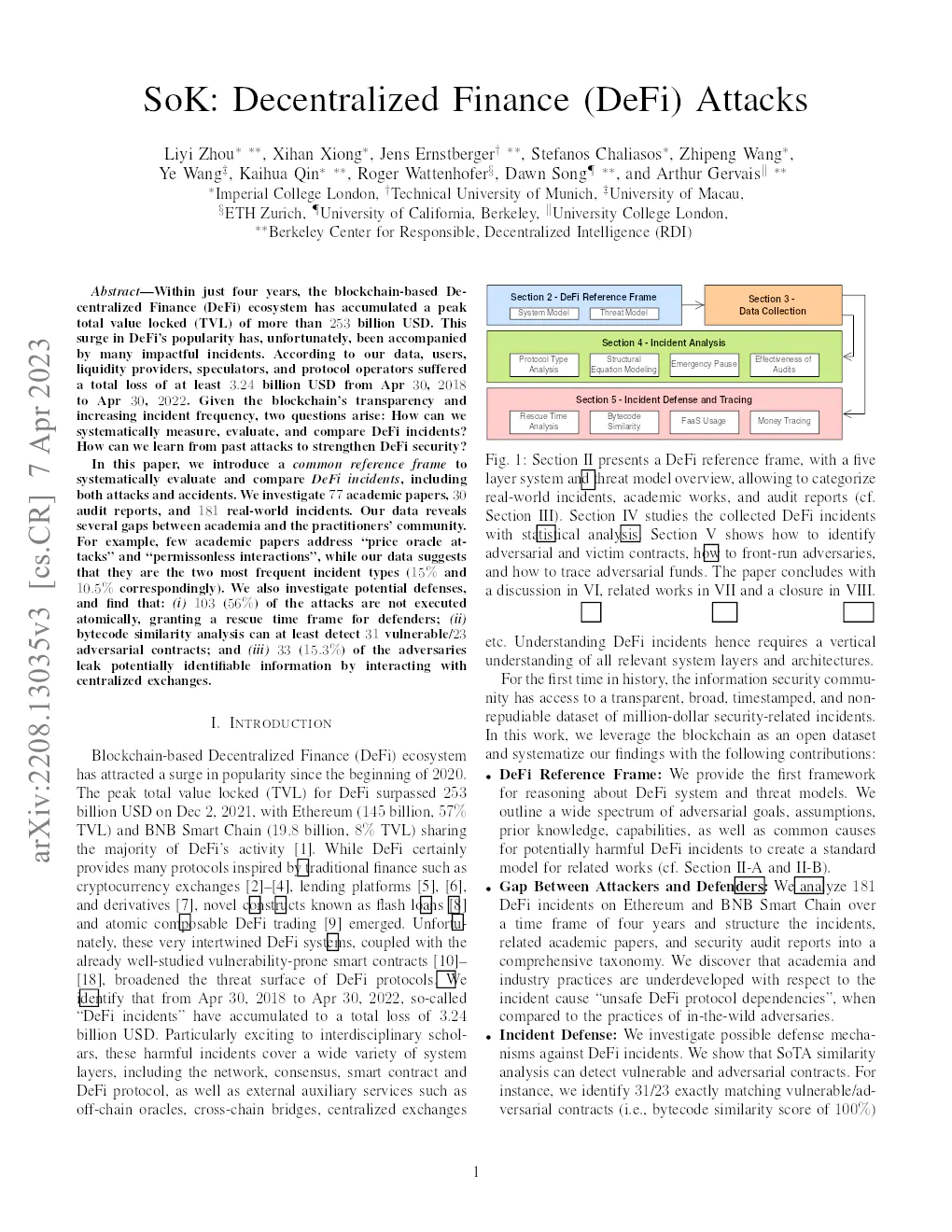

Nghiên cứu giới thiệu một khung tham chiếu DeFi bao gồm mô hình hệ thống và mô hình đe dọa, cho phép phân loại các sự cố thực tế, các công trình nghiên cứu học thuật và các báo cáo kiểm toán. Mô hình hệ thống bao gồm năm lớp: lớp mạng, lớp đồng thuận blockchain, lớp hợp đồng thông minh, lớp giao thức DeFi và lớp dịch vụ phụ trợ (Zhou et al., 2023). Mô hình đe dọa phân loại các mục tiêu, kiến thức và khả năng của đối thủ.

Dữ liệu được thu thập từ 77 bài báo khoa học, 30 báo cáo kiểm toán và 181 sự cố thực tế trên Ethereum và BNB Smart Chain từ ngày 30 tháng 4 năm 2018 đến ngày 30 tháng 4 năm 2022. Phân tích dữ liệu cho thấy sự khác biệt đáng kể giữa nghiên cứu học thuật và thực tiễn trong ngành. Ví dụ, các cuộc tấn công oracle giá và tương tác không cần cấp phép ít được đề cập trong các bài báo khoa học, trong khi dữ liệu cho thấy chúng là hai loại sự cố thường xuyên nhất (Zhou et al., 2023). Một yếu tố quan trọng cần xem xét trong các cuộc tấn công này là lý thuyết bất cân xứng thông tin, vì kẻ tấn công có thể lợi dụng thông tin không đồng đều để khai thác hệ thống.

Nghiên cứu cũng khám phá các cơ chế phòng thủ tiềm năng. Kết quả cho thấy 56% các cuộc tấn công không được thực hiện một cách nguyên tử, tạo cơ hội cho người phòng thủ can thiệp (Zhou et al., 2023). Phân tích độ tương đồng bytecode có thể phát hiện ít nhất 31 hợp đồng dễ bị tấn công và 23 hợp đồng độc hại. Ngoài ra, 15,3% đối thủ vô tình tiết lộ thông tin nhận dạng bằng cách tương tác với các sàn giao dịch tập trung.

Phân tích tần suất sự cố cho thấy phần lớn các sự cố DeFi xảy ra sau năm 2020, với đỉnh điểm vào tháng 8 năm 2021. Các nguyên nhân phổ biến nhất của sự cố là các lỗ hổng ở lớp hợp đồng thông minh (42%), lớp giao thức (40%) và lớp dịch vụ phụ trợ (30%) (Zhou et al., 2023).

Nghiên cứu sử dụng mô hình phương trình cấu trúc (SEM) để kiểm tra và đo lường các mối quan hệ nhân quả giữa các biến. Kết quả cho thấy “tổn thất” tăng lên khi “tiếp xúc tài sản” tăng, và giảm đi khi “phòng thủ phản ứng” tăng. Đáng ngạc nhiên là, mô hình không tìm thấy bằng chứng mạnh mẽ cho thấy phòng thủ chủ động làm giảm tổn thất (Zhou et al., 2023).

Nghiên cứu cũng xem xét tốc độ mà các giao thức DeFi thực hiện tạm dừng khẩn cấp. Dữ liệu cho thấy 47,5% các giao thức cho phép tạm dừng khẩn cấp, nhưng chỉ 58,6% tạm dừng giao thức của họ trong vòng 48 giờ sau sự cố (Zhou et al., 2023). Điều này cho thấy các giao thức DeFi có thể chưa có cơ chế phát hiện xâm nhập kịp thời.

Để đo lường hiệu quả của kiểm toán bảo mật, nghiên cứu đã thu thập dữ liệu từ DeFiLlama và DeFiYield. Kết quả cho thấy 4,09% các giao thức đã được kiểm toán bị tấn công ít nhất một lần, so với 15,49% các giao thức chưa được kiểm toán (Zhou et al., 2023). Điều này cho thấy kiểm toán bảo mật có thể giảm nguy cơ bị khai thác.

Nghiên cứu điều tra khung thời gian ứng cứu và sự cố. Kết quả cho thấy 56% các cuộc tấn công không được thực hiện một cách nguyên tử, tạo cơ hội cho người phòng thủ ứng cứu. Các sự cố ở lớp giao thức có thời gian ứng cứu trung bình ngắn nhất (1 giờ ± 4,1 giờ) (Zhou et al., 2023).

Phân tích độ tương đồng bytecode được sử dụng để định lượng độ tương đồng giữa các giao thức DeFi bị khai thác và các hợp đồng độc hại. Kết quả cho thấy có thể phát hiện 31 hợp đồng dễ bị tấn công và 23 hợp đồng độc hại bằng cách so sánh với các sự cố đã biết trước đó (Zhou et al., 2023).

Cuối cùng, nghiên cứu đề xuất một phương pháp theo dõi tiền để phân tích dòng tiền trước sự cố. Kết quả cho thấy 7,3% (trên Ethereum) và 8,0% (trên BSC) đối thủ trực tiếp rút tiền từ ví sàn giao dịch. Ngoài ra, 21% (trên ETH) và 4,6% (trên BSC) đối thủ nhận được tiền ban đầu của họ trực tiếp từ một trình trộn (mixer) (Zhou et al., 2023). Để giảm thiểu rủi ro và tăng cường an ninh, các giao thức DeFi có thể học hỏi kinh nghiệm từ các lĩnh vực khác về quản trị rủi ro.

3. Kết luận

Nghiên cứu này đã xây dựng một khung tham chiếu DeFi để phân loại các bài báo khoa học, báo cáo kiểm toán và các sự cố, đồng thời tiết lộ sự khác biệt trong cách giới học thuật và cộng đồng thực hành bảo vệ và kiểm tra các sự cố. Nghiên cứu cũng điều tra các cơ chế phòng thủ tiềm năng, chẳng hạn như so sánh bytecode hợp đồng thông minh của nạn nhân/đối thủ, định lượng khung thời gian tấn công và theo dõi nguồn tiền của mỗi kẻ tấn công. Kết quả cho thấy an ninh DeFi vẫn còn ở giai đoạn sơ khai, với nhiều cơ chế phòng thủ tiềm năng cần được nghiên cứu và triển khai thêm. Nghiên cứu nhấn mạnh sự cần thiết của các công cụ phát hiện xâm nhập tự động và khả năng phát hiện các hợp đồng độc hại và dễ bị tấn công, khuyến khích phát triển các công cụ để chủ động ứng phó với các đối thủ trong khung thời gian ứng cứu và quan trọng là giải quyết các lỗ hổng trong các giao thức. Để hiểu rõ hơn về bản chất của tiền điện tử, có thể tham khảo bài viết về tiền điện tử ngân hàng.